配置您的AWS cross-account我角色(遺留)

重要的

這個文檔已經退休了,可能不會被更新。產品、服務或技術中提到的這些內容不再支持。查看當前管理文檔,請參閱管理你的磚帳戶。

請注意

本文描述了如何配置一個cross-account我角色使用遺產賬戶控製台。所有新磚賬戶和大多數現有的賬戶應該使用為工作區部署創建了我的角色。如果你不確定該帳戶類型,請聯係您的磚的代表。

建立磚必須授予磚允許訪問一個AWS帳戶中,它將創建和管理計算和VPC資源。磚可以使用cross-account角色或訪問鍵。本文描述了如何配置數據磚使用方法。兩種方法配置設置在AWS控製台和磚帳戶的控製台。

重要的

盡管支持角色和訪問鍵,磚強烈建議你使用cross-account作用使訪問您的AWS帳戶。

你可以改變AWS帳戶。然而,改變集群AWS帳戶原因終止,VPC刪除,任何的失效實例配置文件你有設置。

AWS帳戶或變化的類型和配置AWS權限會導致2 - 10分鍾的停機時間。

使用一個cross-account作用

本節描述如何配置訪問一個AWS帳戶使用cross-account角色。

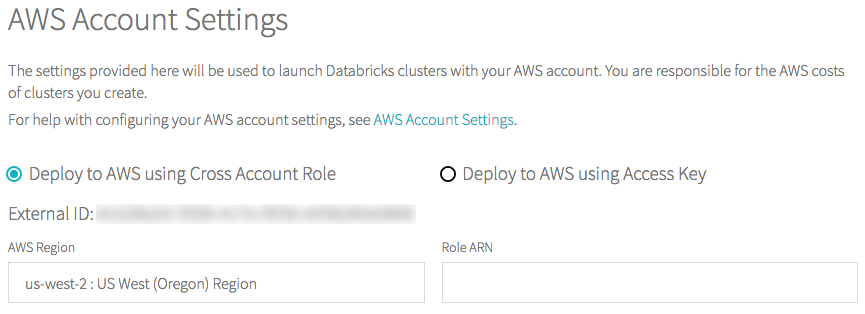

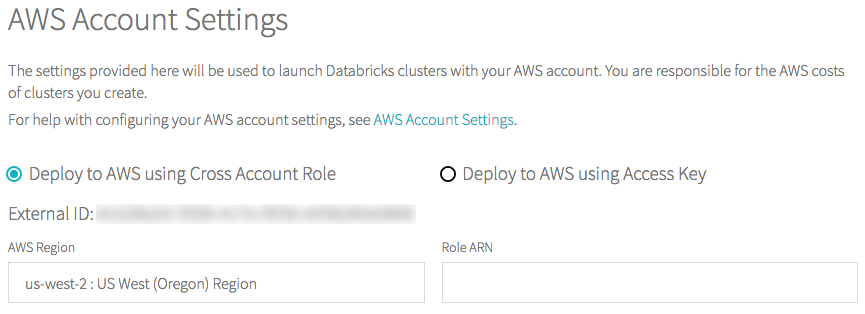

步驟1:配置數據磚使用cross-account角色

作為磚帳戶的所有者,登錄到賬戶控製台。

單擊AWS帳戶選項卡。

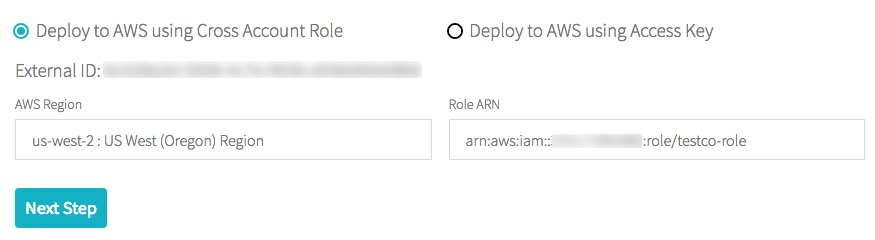

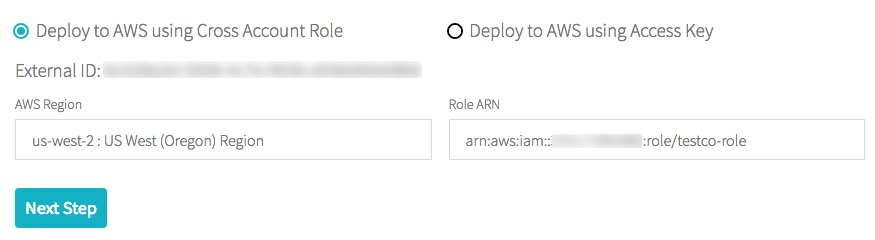

選擇部署使用交叉AWS帳戶的作用單選按鈕。

如果這是你第一次配置賬戶,AWS地區下拉,選擇一個AWS地區。

複製外部ID。

步驟2:創建一個cross-account角色和訪問策略

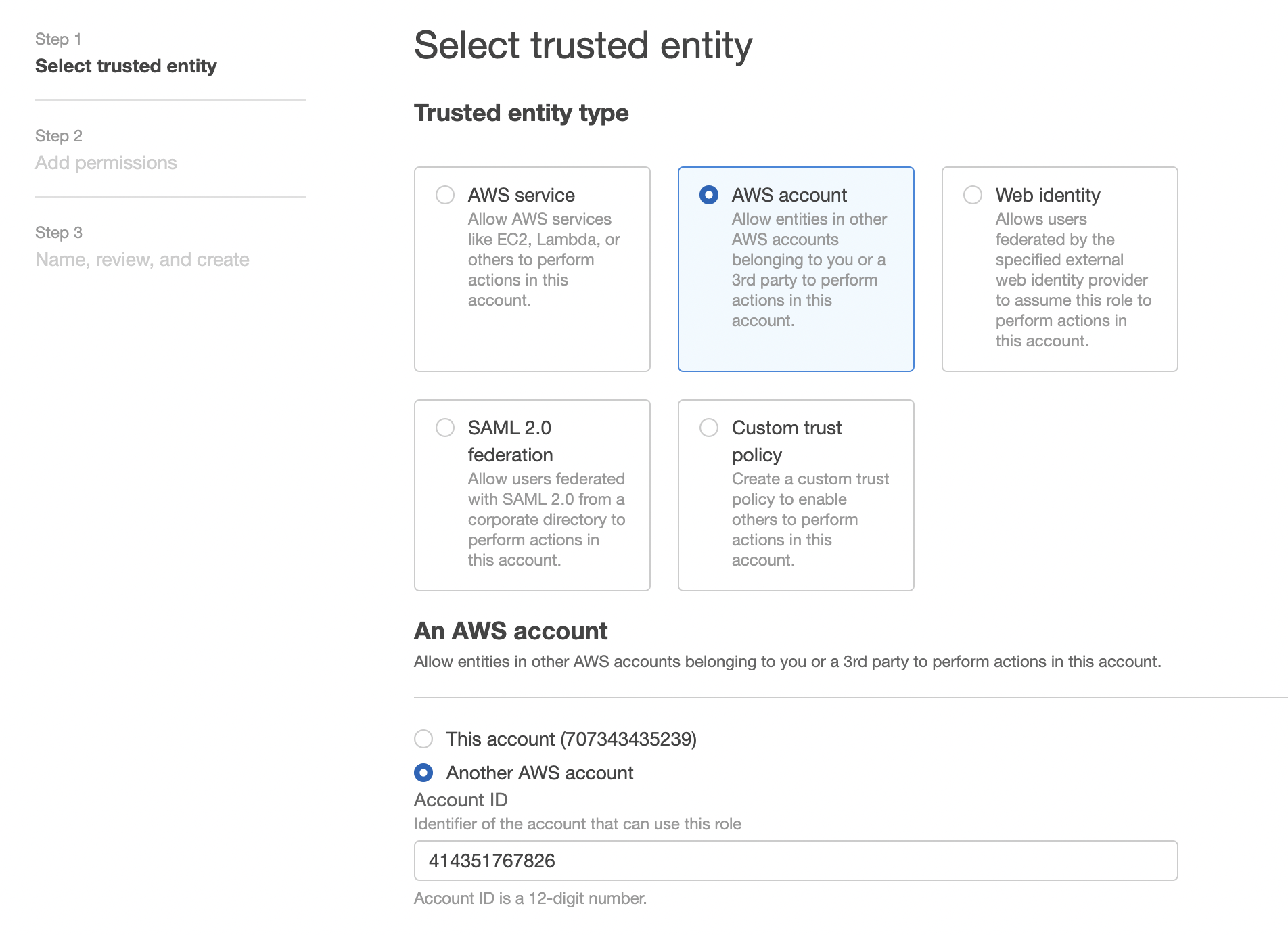

在AWS控製台,去我服務。

單擊角色在側邊欄選項卡。

點擊創建角色。

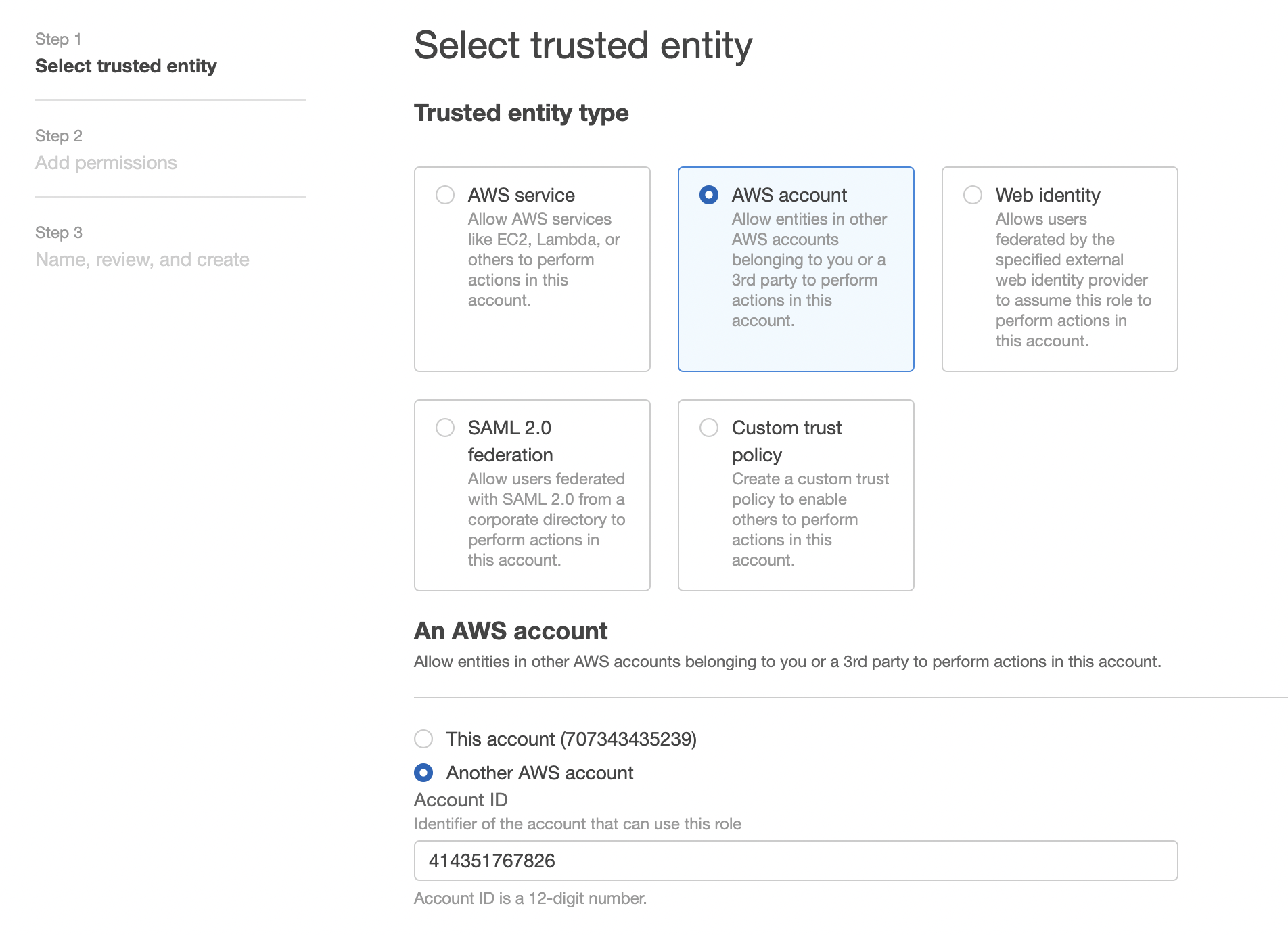

在選擇類型的信任的實體,單擊另一個AWS帳戶瓷磚。

在帳戶ID字段中,輸入數據磚帳戶ID

414351767826。選擇需要外部ID複選框。

在外部ID外部ID字段,將磚粘貼您在步驟1中複製。

單擊下一個:權限按鈕。

單擊下一個:標簽按鈕。

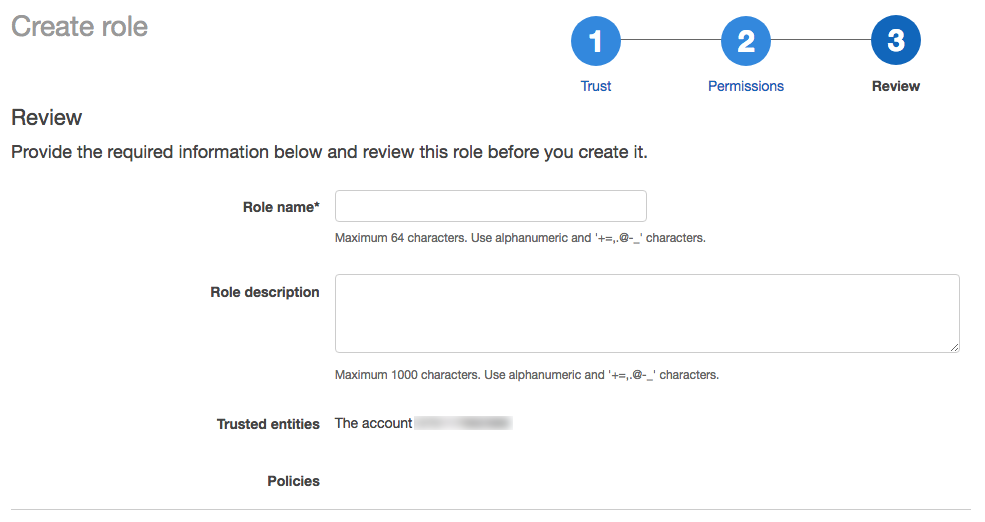

單擊下一個:審查按鈕。

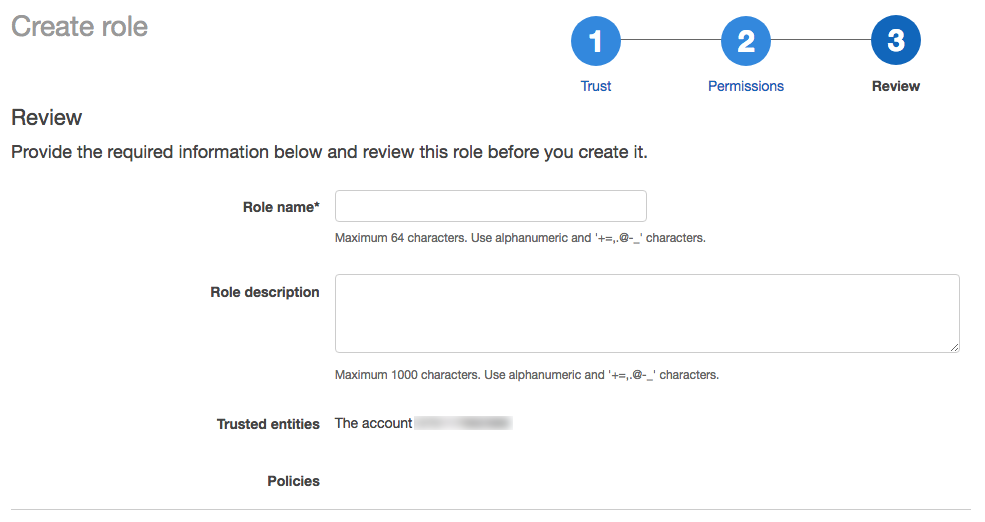

在角色名字段中,輸入角色名稱。

點擊創建角色。角色的列表顯示。

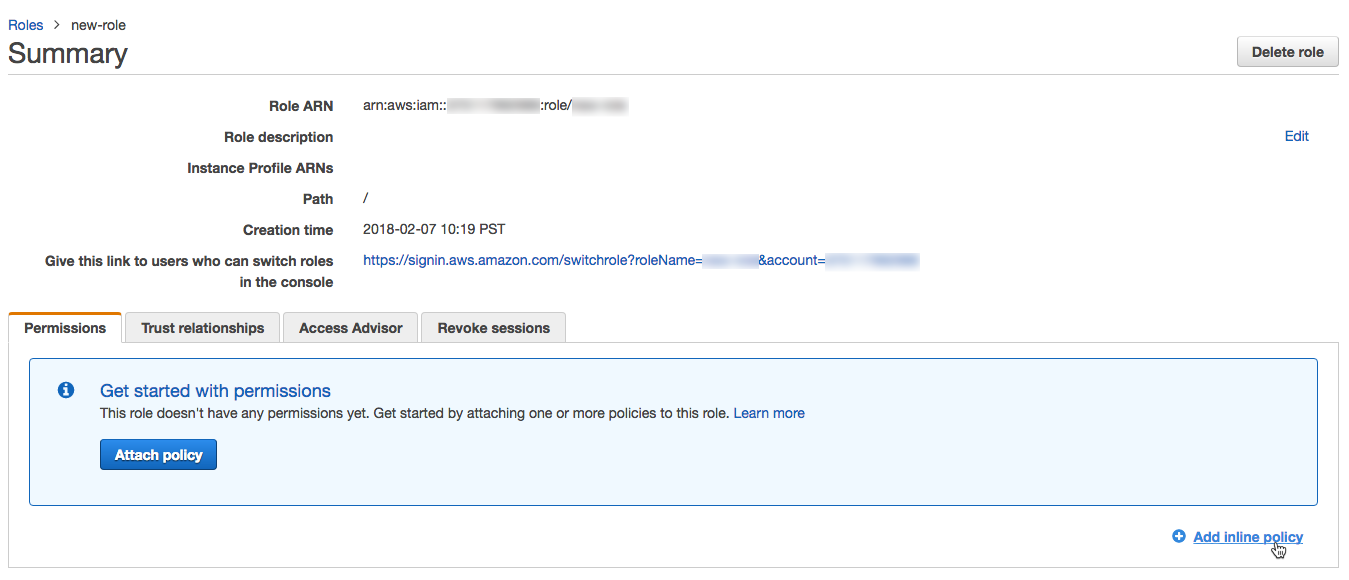

在角色列表中,點擊創建的角色。

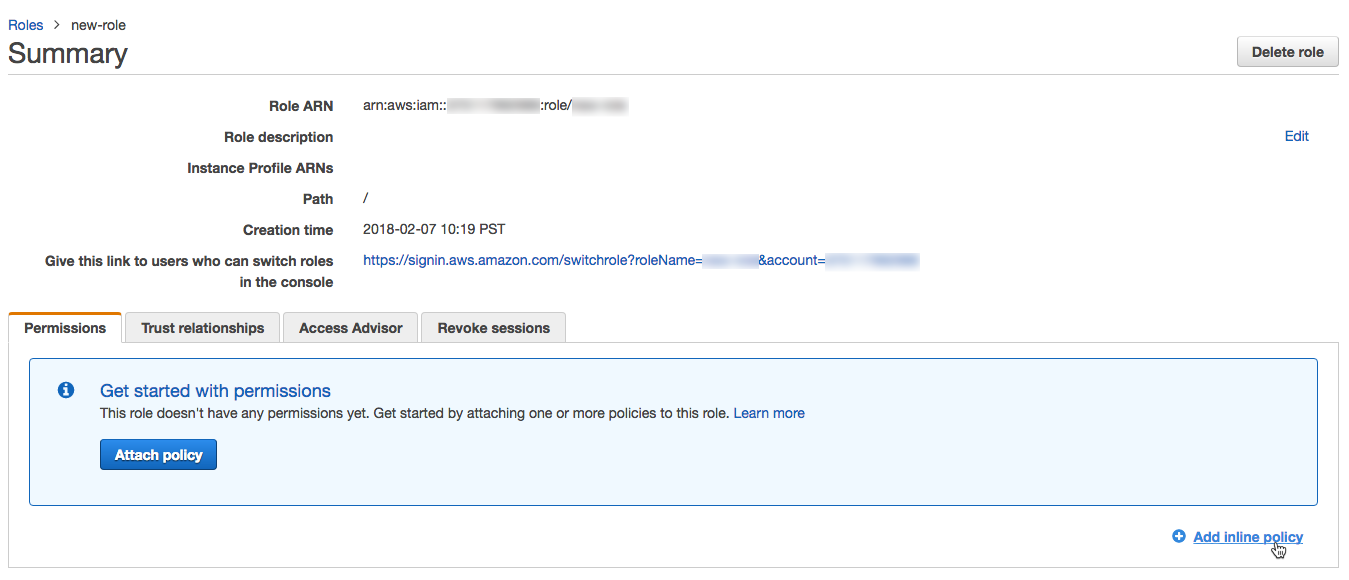

添加一個內嵌的政策。

的權限選項卡上,單擊添加內嵌策略。

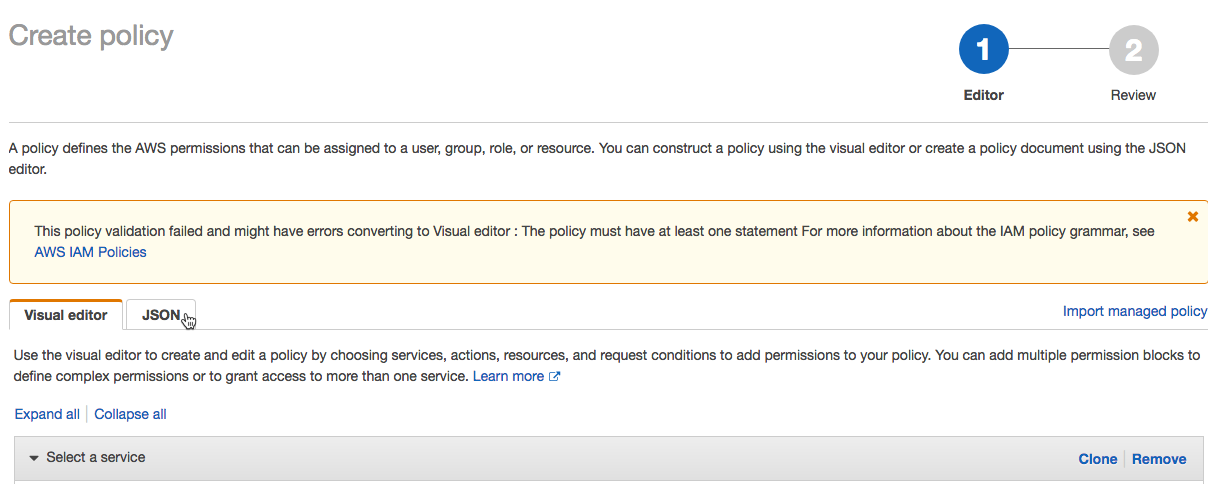

在策略編輯器中,單擊JSON選項卡。

這種訪問政策粘貼到編輯器:

{“版本”:“2012-10-17”,“聲明”:({“席德”:“Stmt1403287045000”,“效應”:“允許”,“行動”:(“ec2: AssociateDhcpOptions”,“ec2: AssociateIamInstanceProfile”,“ec2: AssociateRouteTable”,“ec2: AttachInternetGateway”,“ec2: AttachVolume”,“ec2: AuthorizeSecurityGroupEgress”,“ec2: AuthorizeSecurityGroupIngress”,“ec2: CancelSpotInstanceRequests”,“ec2: CreateDhcpOptions”,“ec2: CreateInternetGateway”,“ec2: CreateKeyPair”,“ec2: CreateRoute”,“ec2: CreateSecurityGroup”,“ec2: CreateSubnet”,“ec2: CreateTags”,“ec2: CreateVolume”,“ec2: CreateVpc”,“ec2: CreateVpcPeeringConnection”,“ec2: DeleteInternetGateway”,“ec2: DeleteKeyPair”,“ec2: DeleteRoute”,“ec2: DeleteRouteTable”,“ec2: DeleteSecurityGroup”,“ec2: DeleteSubnet”,“ec2: DeleteTags”,“ec2: DeleteVolume”,“ec2: DeleteVpc”,“ec2: DescribeAvailabilityZones”,“ec2: DescribeIamInstanceProfileAssociations”,“ec2: DescribeInstanceStatus”,“ec2: DescribeInstances”,“ec2: DescribePrefixLists”,“ec2: DescribeReservedInstancesOfferings”,“ec2: DescribeRouteTables”,“ec2: DescribeSecurityGroups”,“ec2: DescribeSpotInstanceRequests”,“ec2: DescribeSpotPriceHistory”,“ec2: DescribeSubnets”,“ec2: DescribeVolumes”,“ec2: DescribeVpcs”,“ec2: DescribeVpcAttribute”,“ec2: DescribeNetworkAcls”,“ec2: DescribeNatGateways”,“ec2: DescribeInternetGateways”,“ec2: DetachInternetGateway”,“ec2: DisassociateIamInstanceProfile”,“ec2: ModifyVpcAttribute”,“ec2: ReplaceIamInstanceProfileAssociation”,“ec2: RequestSpotInstances”,“ec2: RevokeSecurityGroupEgress”,“ec2: RevokeSecurityGroupIngress”,“ec2: RunInstances”,“ec2: TerminateInstances”),“資源”:(“*”]},{“效應”:“允許”,“行動”:(“我:CreateServiceLinkedRole”,“我:PutRolePolicy”),“資源”:“攻擊:aws:我::*:角色/ aws-service-role /spot.amazonaws.com/AWSServiceRoleForEC2Spot”,“條件”:{“StringLike”:{“我:AWSServiceName”:“spot.amazonaws.com”}}}]}

點擊審查政策。

在的名字字段中,輸入一個政策的名字。

點擊創建政策。

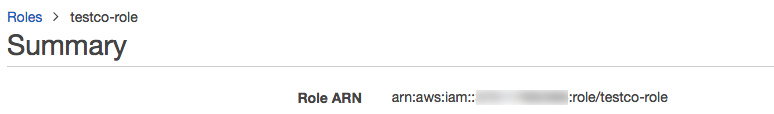

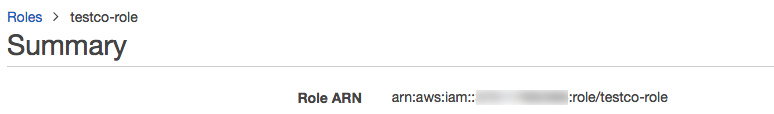

在總結作用,複製的角色是。

步驟3:配置在磚帳戶cross-account作用

在磚賬戶控製台中,返回AWS帳戶選項卡。

在的角色是領域,在步驟2中攻擊你複製粘貼的作用。

點擊下一個步驟。如果你改變身份驗證方法而不是首次配置身份驗證,這個按鈕標簽申請更改。

警告

如果你改變你提供身份驗證方法不同的AWS帳戶ID比最初被用來設置賬戶,一個警告顯示變化的影響,包括集群終止,VPC刪除,任何的失效實例配置文件你有設置。繼續,點擊改變AWS帳戶。

使用訪問鍵

本節描述如何配置訪問一個AWS帳戶使用訪問鍵。

步驟1:創建一個訪問策略和用戶訪問密鑰

在AWS控製台,去我服務。

單擊政策在側邊欄選項卡。

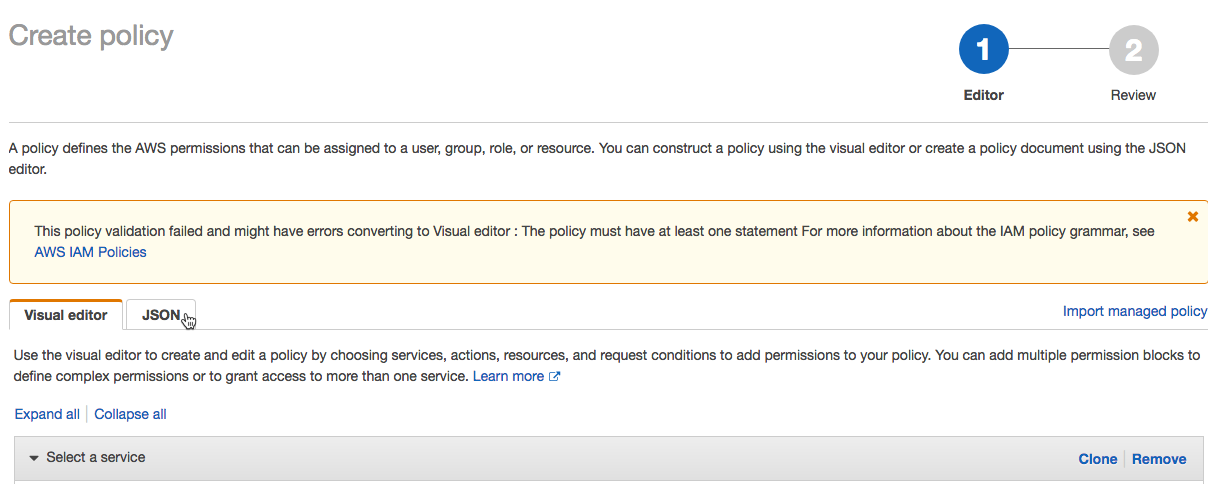

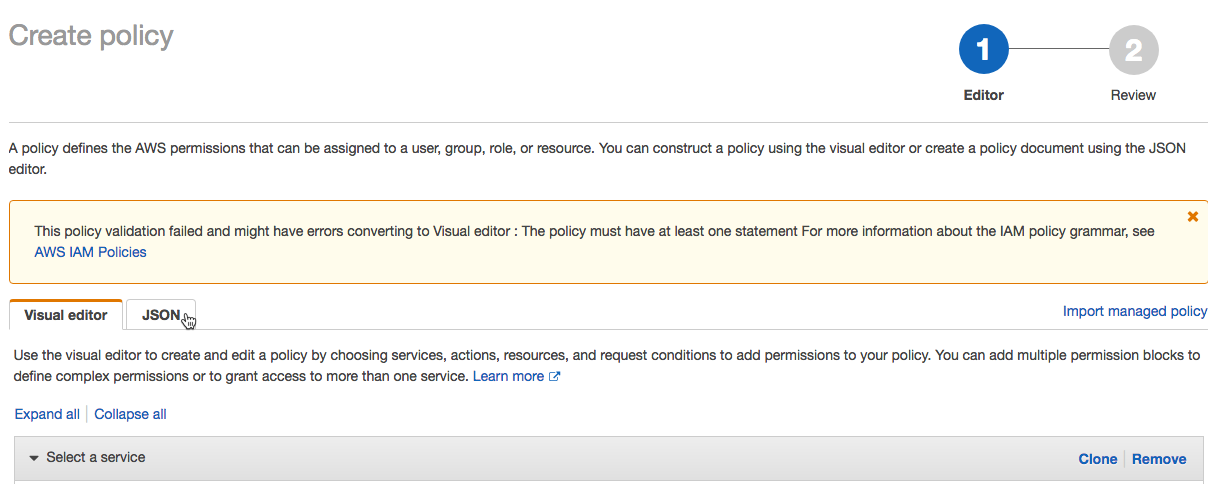

點擊創建政策。

在策略編輯器中,單擊JSON選項卡。

這種訪問政策粘貼到編輯器:

{“版本”:“2012-10-17”,“聲明”:({“席德”:“Stmt1403287045000”,“效應”:“允許”,“行動”:(“ec2: AssociateDhcpOptions”,“ec2: AssociateIamInstanceProfile”,“ec2: AssociateRouteTable”,“ec2: AttachInternetGateway”,“ec2: AttachVolume”,“ec2: AuthorizeSecurityGroupEgress”,“ec2: AuthorizeSecurityGroupIngress”,“ec2: CancelSpotInstanceRequests”,“ec2: CreateDhcpOptions”,“ec2: CreateInternetGateway”,“ec2: CreateKeyPair”,“ec2: CreateRoute”,“ec2: CreateSecurityGroup”,“ec2: CreateSubnet”,“ec2: CreateTags”,“ec2: CreateVolume”,“ec2: CreateVpc”,“ec2: CreateVpcPeeringConnection”,“ec2: DeleteInternetGateway”,“ec2: DeleteKeyPair”,“ec2: DeleteRoute”,“ec2: DeleteRouteTable”,“ec2: DeleteSecurityGroup”,“ec2: DeleteSubnet”,“ec2: DeleteTags”,“ec2: DeleteVolume”,“ec2: DeleteVpc”,“ec2: DescribeAvailabilityZones”,“ec2: DescribeIamInstanceProfileAssociations”,“ec2: DescribeInstanceStatus”,“ec2: DescribeInstances”,“ec2: DescribePrefixLists”,“ec2: DescribeReservedInstancesOfferings”,“ec2: DescribeRouteTables”,“ec2: DescribeSecurityGroups”,“ec2: DescribeSpotInstanceRequests”,“ec2: DescribeSpotPriceHistory”,“ec2: DescribeSubnets”,“ec2: DescribeVolumes”,“ec2: DescribeVpcs”,“ec2: DetachInternetGateway”,“ec2: DisassociateIamInstanceProfile”,“ec2: ModifyVpcAttribute”,“ec2: ReplaceIamInstanceProfileAssociation”,“ec2: RequestSpotInstances”,“ec2: RevokeSecurityGroupEgress”,“ec2: RevokeSecurityGroupIngress”,“ec2: RunInstances”,“ec2: TerminateInstances”),“資源”:(“*”]},{“效應”:“允許”,“行動”:(“我:CreateServiceLinkedRole”,“我:PutRolePolicy”),“資源”:“攻擊:aws:我::*:角色/ aws-service-role /spot.amazonaws.com/AWSServiceRoleForEC2Spot”,“條件”:{“StringLike”:{“我:AWSServiceName”:“spot.amazonaws.com”}}}]}

點擊審查政策。

在的名字字段中,輸入一個政策的名字。

點擊創建政策。

單擊用戶在側邊欄選項卡。

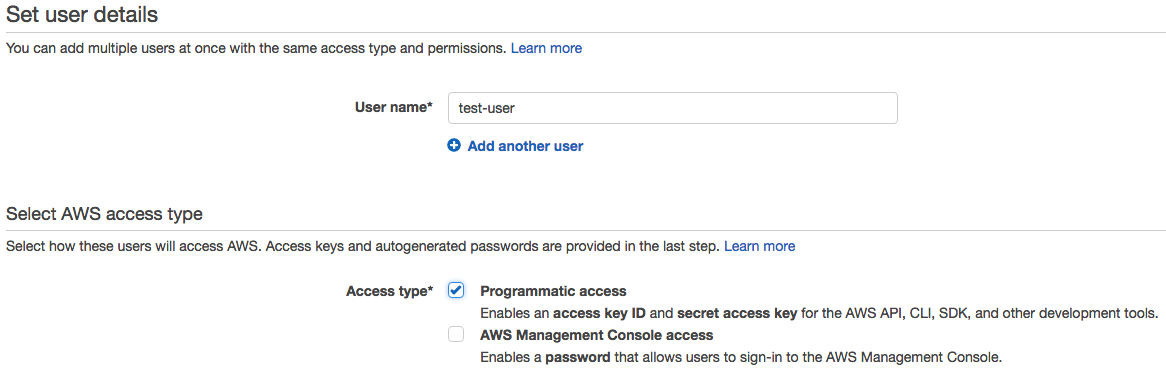

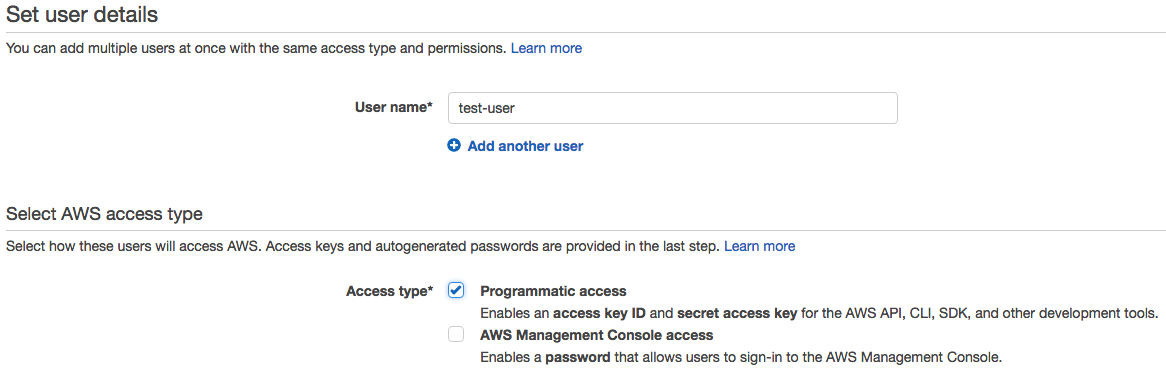

點擊添加用戶。

輸入一個用戶名。

為訪問類型中,選擇編程訪問。

點擊下一個權限。

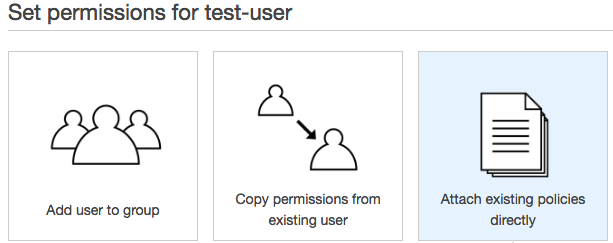

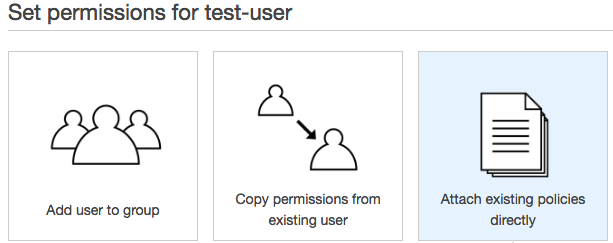

選擇直接將現有政策。

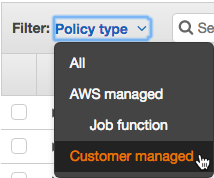

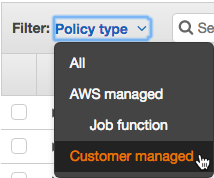

在策略類型濾波器,選擇客戶管理。

您創建了旁邊的複選框選擇策略。

點擊下一個評論。

點擊創建用戶。

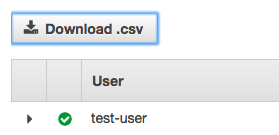

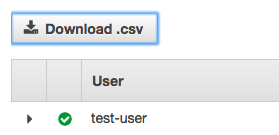

點擊下載. csv、下載CSV文件包含訪問密鑰ID和秘密訪問密鑰需要下一步。

點擊關閉。

步驟2:配置訪問鍵在你的磚

作為磚帳戶的所有者,登錄到賬戶控製台。

單擊AWS帳戶選項卡。

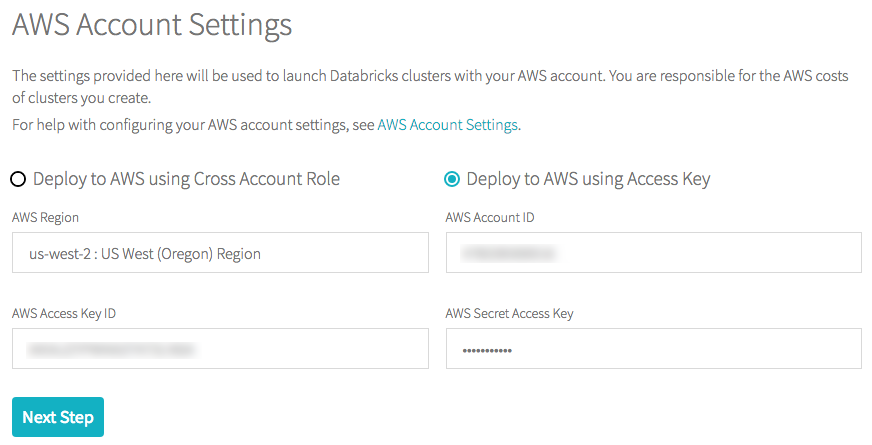

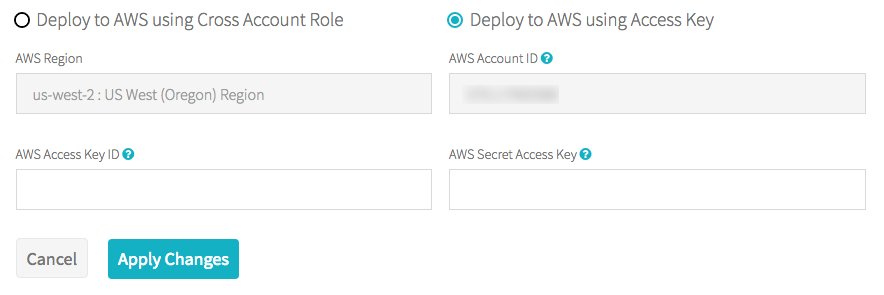

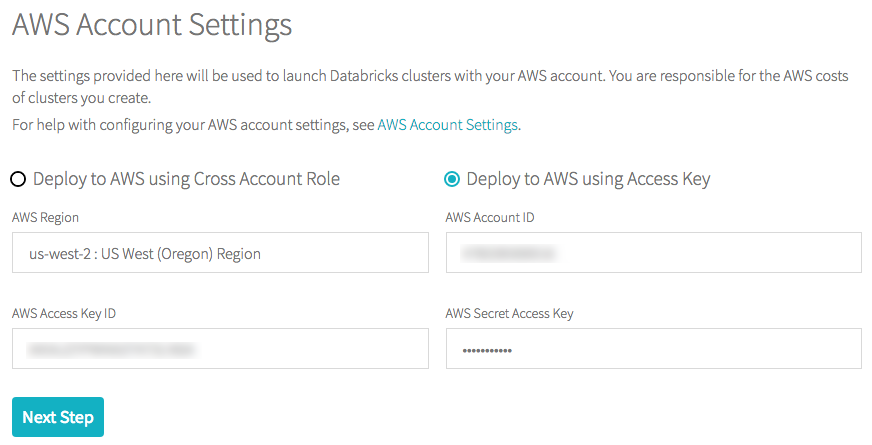

選擇部署到AWS使用訪問密鑰單選按鈕。過程變化取決於您配置身份驗證第一次或改變身份驗證方法。

第一個

在AWS地區下拉,選擇一個AWS地區。

在AWS帳戶ID字段中,輸入你的AWS帳戶ID。明白了AWS帳戶標識符如何找到您的帳戶ID信息。

輸入您的訪問密鑰ID和秘密訪問密鑰從第1步中下載的CSV文件到各自的領域。

點擊下一個步驟。

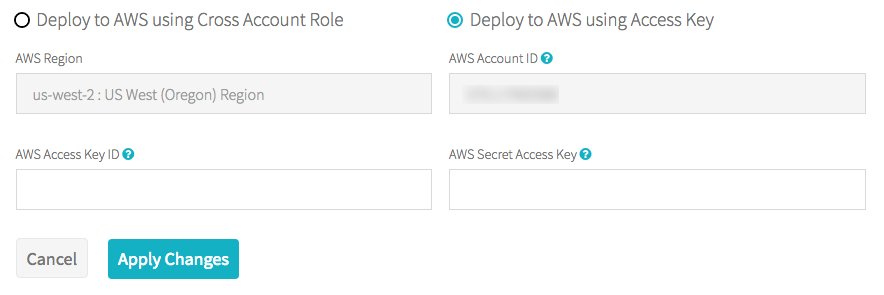

改變

單擊編輯AWS設置按鈕。

可以輸入一個新的AWS帳戶ID。

輸入您的訪問密鑰ID和秘密訪問密鑰從第1步中下載的CSV文件到各自的領域。

點擊申請更改。

警告

如果你提供一個不同的AWS帳戶ID比最初用於設置賬戶,一個警告顯示變化的影響,包括集群終止,VPC刪除,任何的失效instanceprofiles你有設置。繼續,點擊改變AWS帳戶。

故障排除

檢查AWS帳戶的付款信息是否完整。如果不是,磚可能無法驗證的憑據。

確認沒有問題與AWS帳戶,確認您可以啟動一個EC2實例。

它可以為我花一兩分鍾來傳播我的角色或用戶的權限設置。如果驗證失敗,重試配置在磚帳戶。

下一個步驟

你第一次設置您的賬戶您必須配置您的AWS存儲。看到配置AWS存儲(遺留)。